Whitepaper-Archiv

Should you move SAP to the cloud?

When you’ve always run your SAP workloads in your on-premises data centre, it might be tempting to keep on doing what you’ve always done, particularly if your IT team has little experience of the cloud and of moving workloads t...

Rise with SAP or keep your license & run SAP in the cloud?

It’s no secret that changes in the business environment over the past year have accelerated the need for digital business transformation across industries and enterprise functions. The shift to remote work during the COVID-19 p...

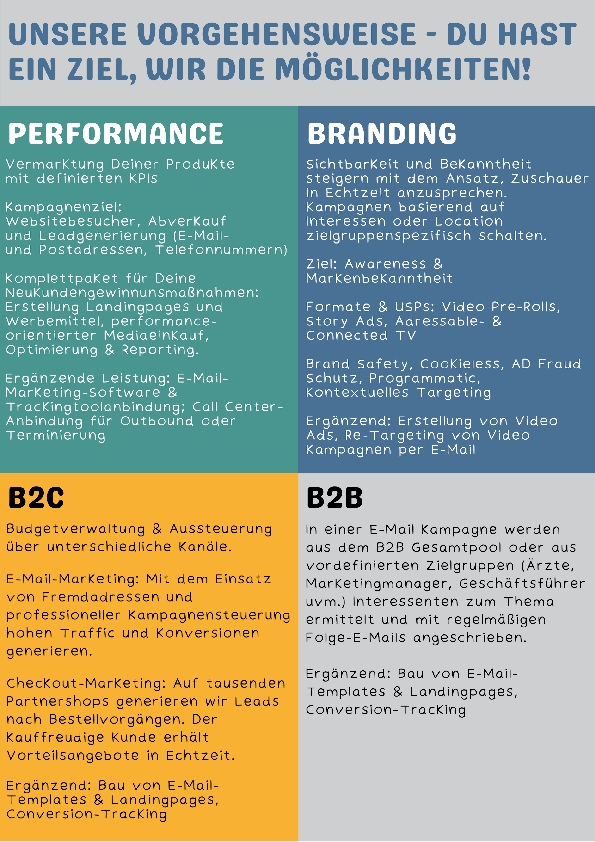

Unsere Vorgehensweise - Du hast ein Ziel,wir die Möglichkeiten

Digital Agentur seit 2012. Als Expertenteam können wir in vielen bereichen schnell und flexibel auf Kundenwünsche eingehen und die Ziele gemeinsam definieren.

Smarter classroom design for more productive and engaged learning.

With the continuous advancement of modern technology, the ways in which people work, play, interact, and socialize, are changing rapidly. The students of today will graduate into a world that is going to be vastly different fro...

The Top 5 Challenges of Firewall Management

As networks become increasingly complex and cyber threats continue to evolve, firewalls have become more critical than ever for organizations of all sizes. However, managing them can be a complex and challenging task for IT and...

Securing Non-human Identities and Managing Secrets in Multi-cloud Environments

Cloud migration and digital transformation have become commonplace for many modern enterprises today. The cloud is essential for accelerating growth, improving efficiency and remaining competitive, and most companies are now de...

Secure Identities for a Secure Cloud with CyberArk

With cloud adoption soaring, enterprises are now looking beyond the low-hanging fruits of cost and efficiency. To focus on the real benefits of the cloud—innovation and modernization - enterprises require engineering velocity, ...

Enhancing Secrets Management for AWS Applications

Digital businesses rely on applications, and these apps need to be able to be deployed quickly and at scale to meet increasing market needs. However, while cloud-native apps meet these needs and have become increasingly widely ...

Securing Non-human Identities and Managing Secrets in Multi-cloud Environments

Cloud migration and digital transformation have become commonplace for many modern enterprises today. The cloud is essential for accelerating growth, improving efficiency and remaining competitive, and most companies are now de...

Why Cloud Identity Security and Why It Seems So Hard

The cloud has had a profound impact on businesses – from a digital-native business that’s built entirely in the cloud with no physical goods and services to a traditional enterprise that’s lifting and shifting traditional workl...