Archivio whitepaper

Webinar on-demand: Closing the Feedback Loop with Adobe Premiere Pro and Frame.io

Complete the form to watch the webinar With the demand for video content rising, strong collaborative workflows are more important than ever before. How do brands, agencies and studios increase productivity and streamline com...

A New Frame of Mind: Unlocking the Future of Video and Business Collaboration

Explore insights from leading industry professionals. Video is an increasingly powerful medium for creatives in the marketing and advertising industry. This growing potential is fuelled both by dynamic video creation tools and...

Future-Proofing Retail with John Lewis

Amidst inflationary pressures that continue to change consumer behaviour, how can retailers take advantage of the data economy to stabilise and future proof their business? Watch the session to hear from leading retailer, John...

BUILD RESILIENCE IN YOUR RETAIL SUPPLY CHAIN WITH DATA

Today, retailers are finding challenges in every link of the supply chain: making the right planning and sourcing decisions, managing inventory, handling logistics, fulfilling orders in a timely manner, dealing with pricing flu...

4 Steps for Shopper 360 Success

Retailers have more data than ever before that they can use to understand their customers better, drive personalisation and increase customer lifetime value. But, this plethora of data also creates a challenge as retailers are ...

Retail media could be a goldmine for UK grocers and brands

Data monetisation is a huge opportunity for retailers to open up new revenue streams amidst a challenging market. Many advertisers are interested in leveraging the rich first-party data and online real estate retailers have at ...

10 WAYS RETAIL AND CPG DRIVE BUSINESS VALUE WITH THE DATA CLOUD

Retail, ecommerce, and consumer packaged goods (CPG) industries continue to adapt with the times, tackling supply chain problems proactively. This ebook spotlights how retail pioneers, such as Doordash, Pizza Hut and Petco are ...

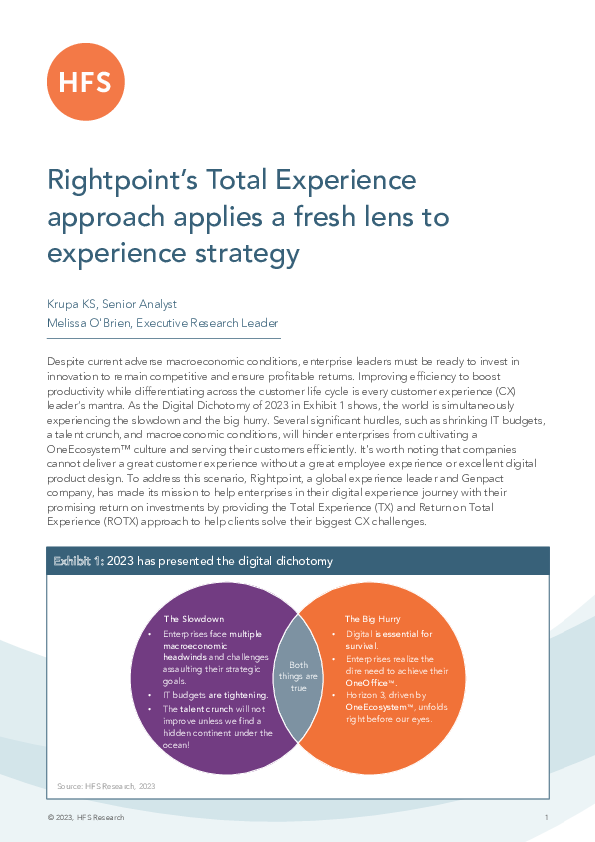

Rightpoint’s Total Experience approach applies a fresh lens to experience strategy

"Due to its Rightpoint investments and the maturity of its front-office capability, the Genpact of today is nearly unrecognizable compared to its back-office, data-focused heritage. Total Experience is a go-to-market shift posi...

Developing an AIOps strategy for cloud observability

Organizations are facing increasing pressure from growing IT complexity, customer demands, and ongoing security vulnerabilities like Log4Shell. In response, IT teams are embracing new strategies that leverage artificial intelli...

Financial CIOs: Navigating cloud complexity to increase Customer Lifetime Value

The value of a customer relationship over their lifetime with the institution, Customer Lifetime Value (CLV), is becoming increasingly reliant on digital technologies. What was once based on loyalty to a company is no longer th...